Un cas d'usage complet à télécharger

Découvrez comment EBIOS Risk Manager peut être utilisé dans un cas concret, avec l’analyse de risques d’un centre d’imagerie médicale. Atelier par atelier, des résultats sont présentés pour comprendre les attentes à chaque étape.

Une méthode d'analyse des risques

Pourquoi un centre médical de radiologie ?

Le secteur de la santé est un domaine critique, puisqu’il est étroitement lié à la sécurité des personnes. C’est particulièrement vrai pour les services de radiologie qui par leur nature interdisciplinaire et nodale, constituent un élément central dans le secteur de la santé. Leur protection est donc un impératif majeur.

De plus, ces services sont totalement dépendants des Technologies de l’Information et de la Communication (TIC) car ils reposent sur de multiples appareils et systèmes.

On y trouve notamment :

- Des équipements médicaux (IRM, Scanners, etc.) nécessaires à l’acquisition de données des patients

- Des systèmes de traitement, de reproduction et de stockage des données

- Des interfaces d’interconnexion et de communication.

Enfin, les cyberattaques récentes, et tout particulièrement celles de type « Ransomware » ou « DDoS », ciblent de plus en plus des entités de traitement médical. A ce titre, nous citerons « Wannacry » qui a ciblé certains hôpitaux en Grande Bretagne mais aussi les attaques perpétrées à l’encontre du CHU de Rouen ainsi que l’assistance publique – hôpitaux de Paris (AP-HP).

Protéger les actifs radiologiques matériels et informationnels s’avère donc crucial. Il faut absolument anticiper et adopter une approche préventive, à travers la réalisation d’une analyse de risques.

La méthode EBIOS Risk Manager s’appuie sur une démarche itérative et agile, construite autour d’ateliers. Chacun de ces ateliers choisit un point de vue particulier et une problématique spécifique.

Le passage à travers l’ensemble de ces ateliers va amener à construire, étape par étape, une analyse de risques pertinente et complète, centrée sur les risques les plus prégnants.

Atelier 1 - Cadrage et socle de sécurité

L’atelier 1 permet de définir le périmètre général de l’analyse, d’identifier ce qu’on souhaite protéger, ce qu’on redoute, et quelles sont les mesures déjà mises en œuvre. Le point de vue est celui du défendeur, soit ici : le cabinet ou le centre de radiologie.

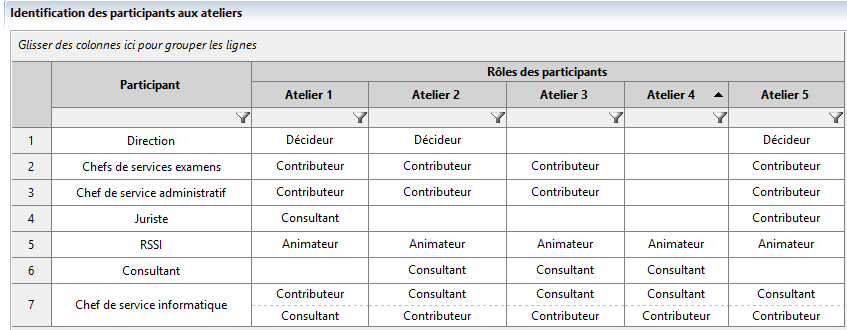

Nous avons opté pour une analyse de risques complète dont les cycles stratégiques et opérationnels sont respectivement de 3 ans et de 12 mois. Nous avons défini la matrice des rôles et responsabilités (RACI) qui permet de planifier les étapes de notre analyse ainsi que les personnes impliquées dans chaque atelier.

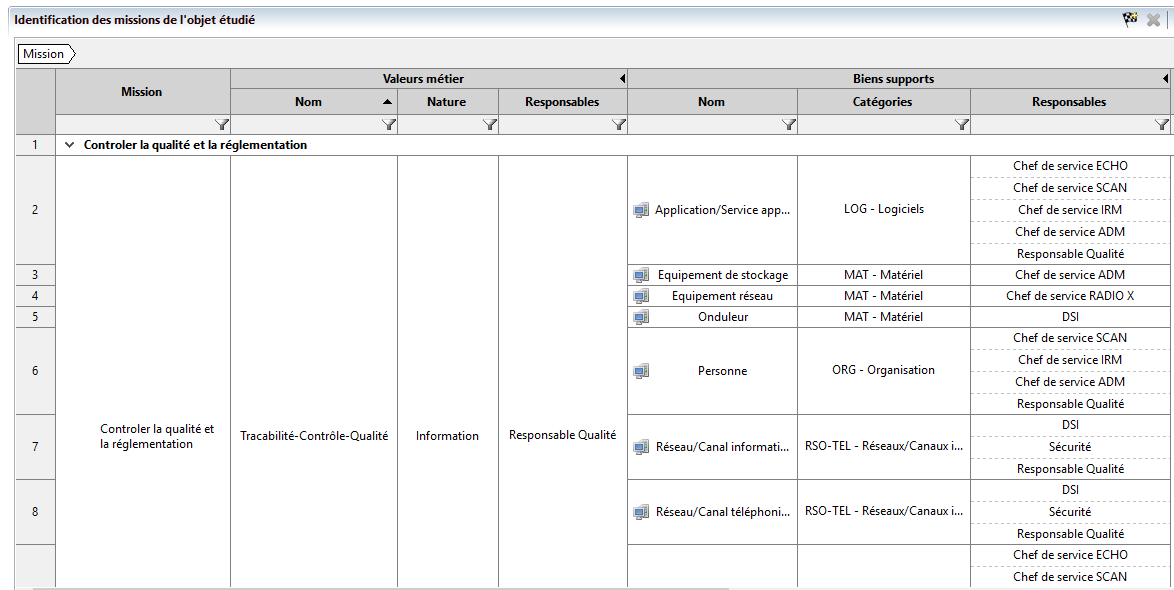

Ensuite, nous avons déterminé les valeurs métiers (VM) qui représentent les processus et informations métiers du service de radiologie : IRM, scanner, radiographie standard, échographie, administration et gestion des patients, et contrôle qualité.

A chaque valeur métier (VM), comme cela est décrit dans la méthode, nous associons les biens supports et les responsables adéquats. Selon les besoins de sécurité en termes de disponibilité, intégrité, confidentialité ou traçabilité, chaque VM peut être confrontée à un ou plusieurs événements redoutés (ER) qu’il est essentiel d’expliciter.

A titre d’exemple, le système de transmission et d’archivage des images entre les modalités (PACS – à ne pas confondre avec le Plan d’Amélioration Continue de la Sécurité qui est proposé dans l’atelier 5) est un élément critique pour n’importe quel site de radiologie.

C’est pourquoi, le « sabotage de l’interface IRM-PACS » constitue dans notre analyse, un ER critique pour la VM « IRM ». Il est important de classer les ER par ordre de gravité. Celle-ci est mesurée en s’appuyant sur leurs impacts respectifs (financier, juridique, sur l’image, sur la sécurité ou sur la santé des personnes, etc…).

Lors de la définition du socle de sécurité, en complément des référentiels déjà disponibles dans Agile Risk Manager, comme par exemple le Guide d’hygiène de l’ANSSI, nous avons introduit deux nouveaux référentiels :

- Un référentiel de mesures internes personnalisées qui définit un ensemble de règles et bonnes pratiques pouvant être développées en interne pour chaque entité. S’y trouveront par exemple des mesures telles que la vidéo-surveillance ou le contrôle d’accès, etc….

- Un référentiel qualitatif, à partir de mesures de sécurité informatique normalisées dans le Label « LABELIX ». C’est l’outil officiel de reconnaissance de la qualité des prestations des cabinets et services d’imagerie médicale (http://www.labelix.org).

Atelier 2 - Sources de risque

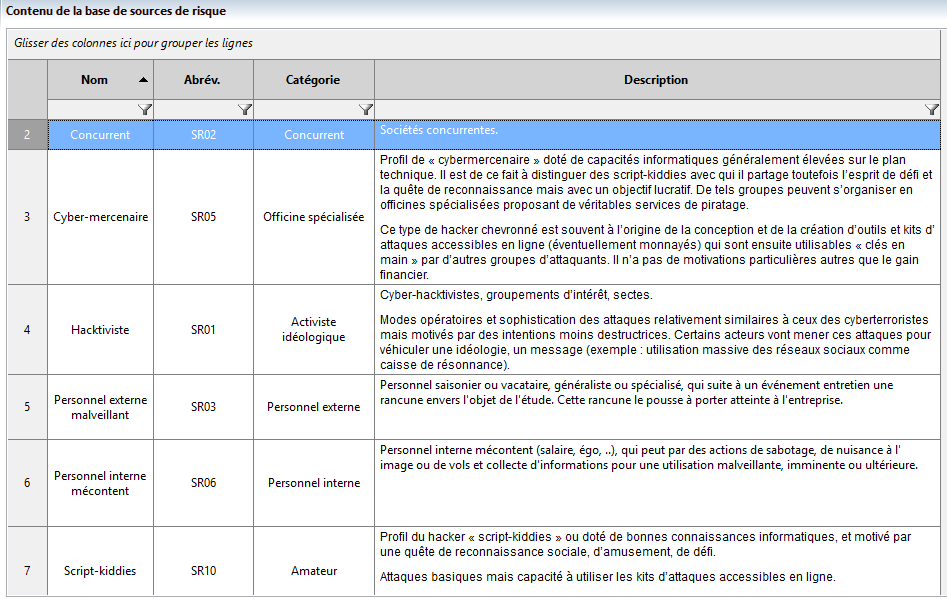

L’atelier 2 se caractérise, à la différence de l’atelier 1, par une approche centrée sur l’attaquant, désigné dans EBIOS Risk Manager par « source de risque ».

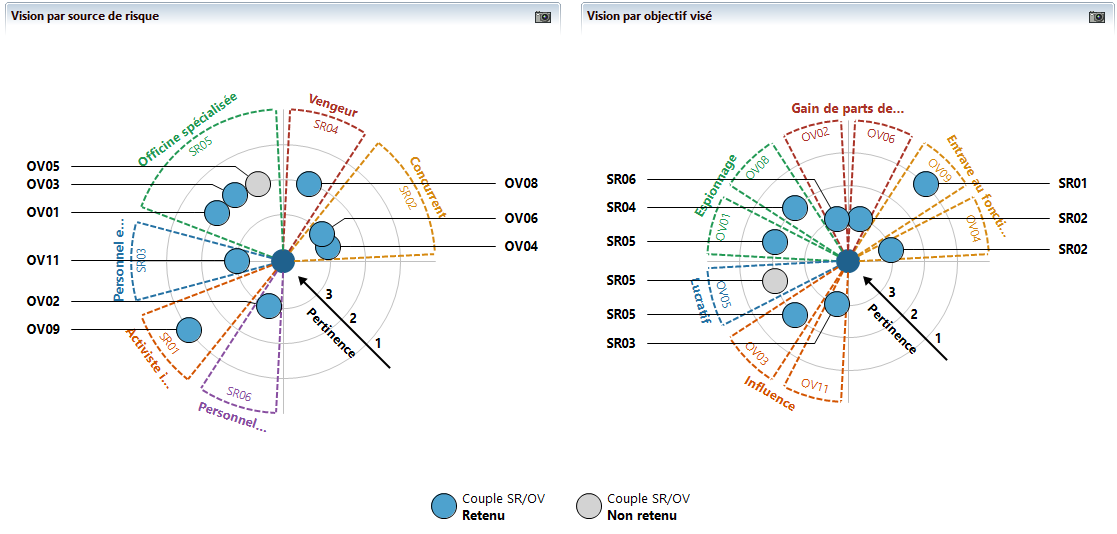

C’est pourquoi dans cet atelier, nous avons identifié tout d’abord les sources de risques (SR) qui peuvent nuire au centre de radiologie : concurrent, cyber-mercenaires, personnel externe malveillant, personnel interne mécontent, vengeur, etc.

Dans une deuxième étape, il s’agit d’attribuer à chaque SR, des objectifs visés (OV) qui peuvent être déterminés à partir des effets recherchés par chaque assaillant. Par exemple corrompre les données du serveur de gestion du système d’information de radiologie (RIS).

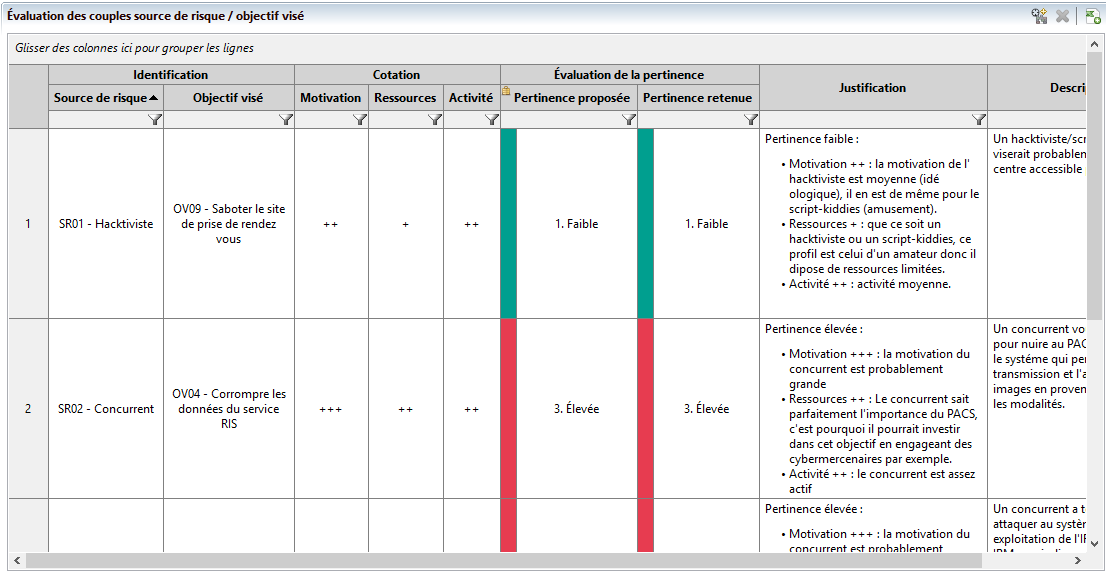

On peut ainsi obtenir le couple Concurrent / Corrompre les données du serveur RIS, ou encore Cyber mercenaire / Saboter le site de prise de rendez-vous.

Une fois la correspondance SR/OV établie, il est possible de procéder à son évaluation sur la base de la motivation, des ressources et de l’activité de la SR. Dans Agile Risk Manager, cette évaluation s’effectue de manière graphique et permet d’avoir un visuel représentatif de la pertinence des couples SR/OV selon plusieurs angles.

Atelier 3 - Scénarios stratégiques

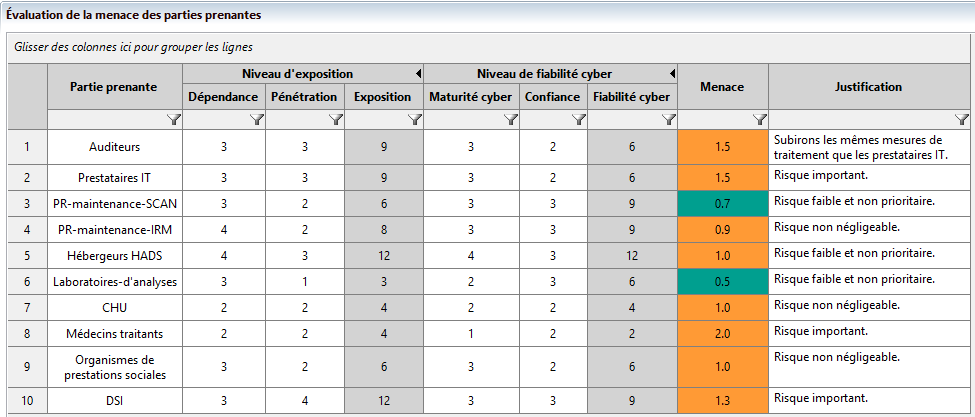

Le centre de radiologie est une entité qui interagit avec plusieurs parties prenantes internes et externes, l’ensemble de ces parties prenantes constitue l’écosystème du centre de radiologie.

Nous pouvons citer par exemple les prestataires de maintenance, les auditeurs, les hébergeurs agréés de données de santé (HADS), etc.

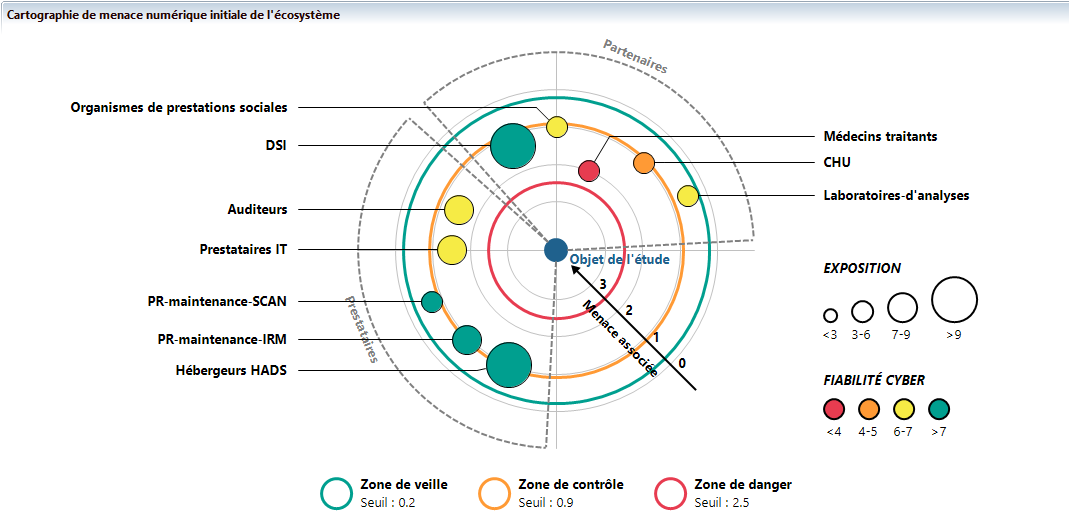

Agile Risk Manager permet d’évaluer pour chaque partie prenante, les niveaux d’exposition et de fiabilité cyber en se basant respectivement sur la dépendance/pénétration et sur la confiance/maturité cyber. Une fois évalués, l’outil permet de les cartographier graphiquement, sous forme d’un radar.

Cet atelier inclut conformément à la méthode EBIOS Risk Manager, un traitement préliminaire des risques. Ce traitement préliminaire conduit à définir des mesures de sécurité qui s’appliquent directement ou indirectement aux parties prenantes et permettent ainsi par leur application une réévaluation de l’exposition et de la maturité cyber de ces mêmes parties prenantes.

Dans notre exemple, l’application de mesures sur les parties prenantes a réduit le niveau de menace initial des prestataires IT et a permis de les déplacer de la zone de contrôle vers la zone de veille.

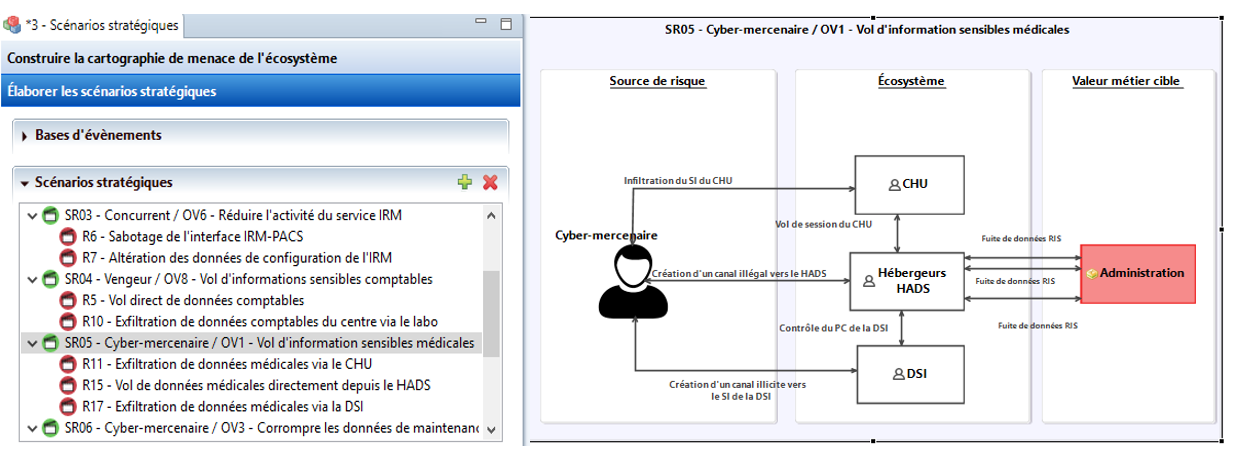

Par la suite, on cherche à définir les parties prenantes qui pourront servir de relais, sans pour autant le vouloir, à la démarche hostile d’une source de risque.

C’est ce qu’on appelle les scénarios stratégiques, associés aux couples SR/OV. Les scénarios stratégiques sont constitués d’un ou plusieurs chemins d’attaques. Par exemple, un cyber-mercenaire dont l’objectif est le vol d’informations médicales de la VM (valeur métier) « Administration – gestion des patients », pourrait arriver à ses fins en créant des canaux d’exfiltration de données sensibles soit vers le CHU, soit vers la DSI qui constitue une partie prenante interne, soit directement vers le HADS.

La représentation graphique permet de visualiser les différents scénarios stratégiques ainsi que leurs chemins d’attaques respectifs.

Atelier 4 - Scénarios opérationnels

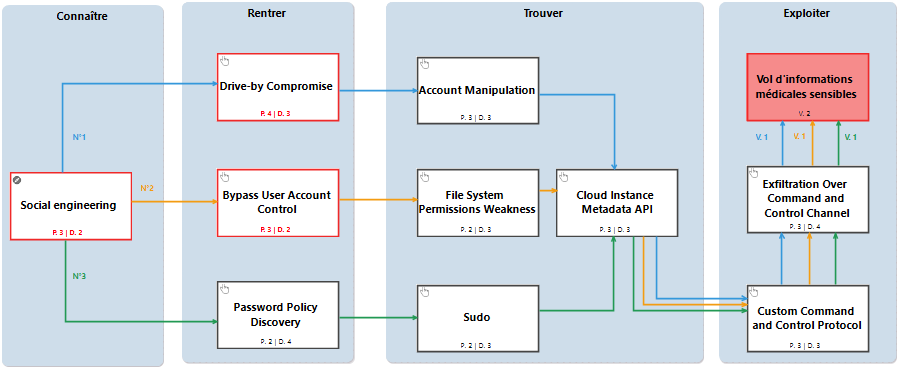

Au niveau de cet atelier, nous construisons des scénarios opérationnels qui s’associent aux couples SR/OV et à leurs scénarios stratégiques prédéfinis dans l’atelier précédent.

Les chemins d’attaque des scénarios opérationnels sont quant à eux construits à partir d’actions élémentaires sur les biens supports pour atteindre les OV préalablement identifiés. Il s’agit aussi d’attribuer une vraisemblance à chaque scénario obtenu. Celle-ci servira pour calculer, selon plusieurs approches, le chemin d’attaque le plus vraisemblable.

Dans notre cas d’étude, nous avons identifié différents modes opératoires permettant d’atteindre les OV en utilisant des actions élémentaires issues de la base du référentiel MITRE-ATT&CK. Cette base mondialement connue et faisant référence, est intégrée directement dans Agile Risk Manager et permet ainsi d’augmenter la puissance de construction des scénarios opérationnels.

Reprenons l’exemple du cyber-mercenaire dont le but est le vol d’informations médicales sensibles. Celui-ci pourrait choisir comme mode opératoire d’exfiltrer les données sensibles à partir d’un CHU partenaire. Pour cela, le pirate peut créer un canal illégal qui le connectera au CHU.

Ce scénario se compose de trois chemins d’attaques différents. Nous détaillons ci-dessous celui qui concerne une exfiltration par corruption de site web public (chemin bleu sur le schéma).

- Après une reconnaissance, l’assaillant identifie un site web auquel accède régulièrement un personnel aux droits privilégiés du CHU.

- Ensuite, l’attaquant infecte le site web en question.

Lors de la visite de l’élément du CHU au site infecté, l’attaquant corrompt le navigateur de la cible en exploitant une vulnérabilité et récupère les mots de passe stockés. - L’assaillant utilise ces éléments pour s’authentifier sur une session de la cible vers une instance chez le HADS où les données du centre de radiologie sont hébergées.

- Le cyber-mercenaire tente alors d’accéder à une instance API de métadonnées de l’instance du Cloud, en essayant de récupérer les privilèges y afférents.

- Puis, l’attaquant met en place un canal et un protocole personnalisé de type « command and control ».

- Enfin le cyber-mercenaire exfiltre, de manière frauduleuse, les données médicales du centre de radiologie, hébergées dans la plateforme cloud du HADS.

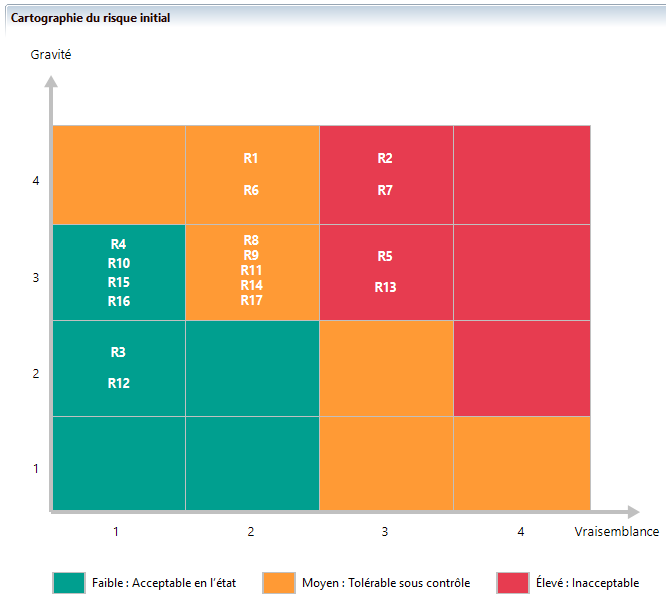

À la fin de cet atelier, Agile Risk Manager positionne l’ensemble des risques de l’analyse dans la matrice des risques en se basant sur leur gravité et leur vraisemblance. C’est la cartographie du risque initial.

Atelier 5 - Traitement du risque

En sortie d’un cycle d’analyse, l’atelier 5 permet au final de rappeler l’ensemble des résultats obtenus précédemment.

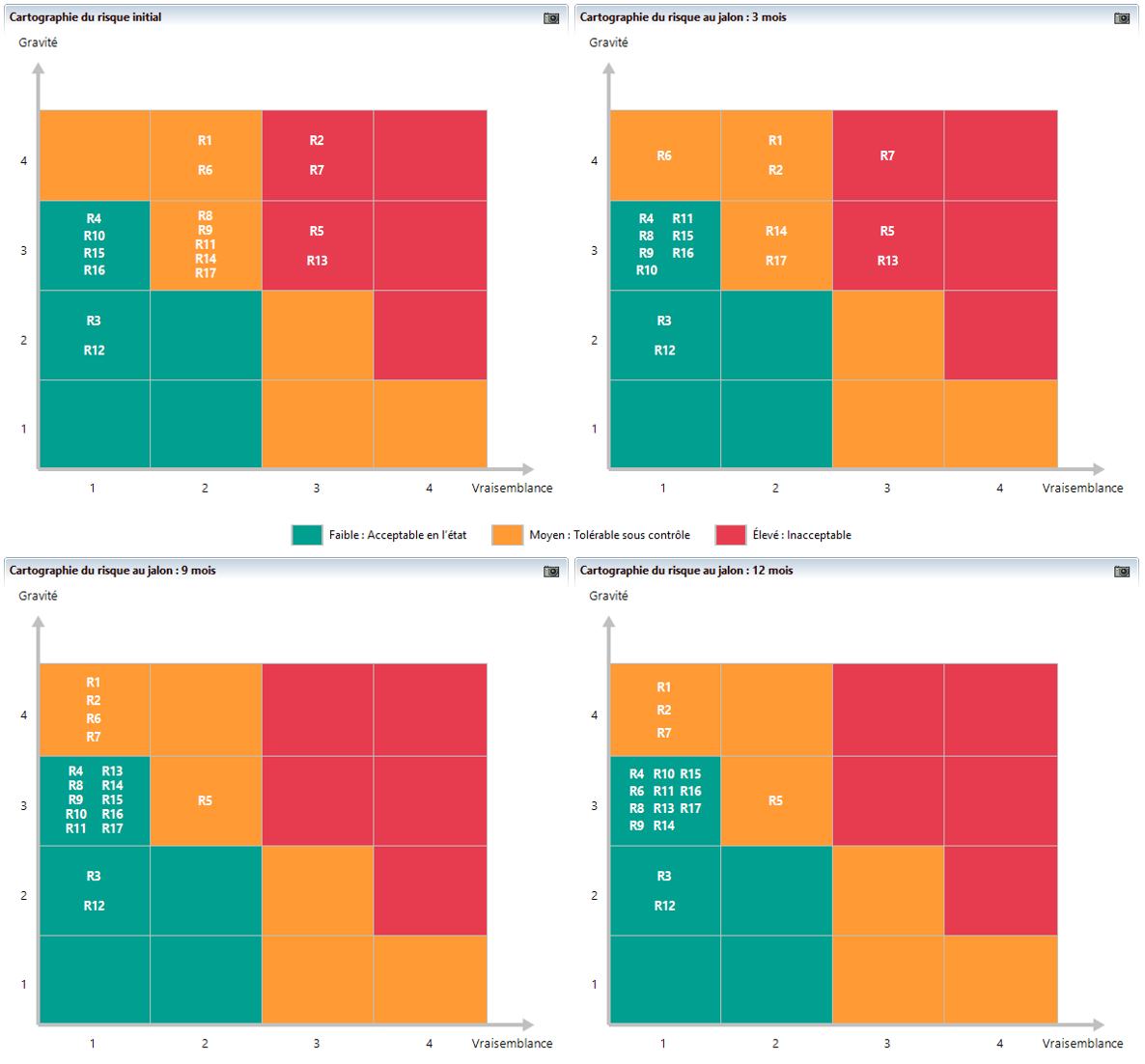

Ces résultats sont exploités de manière échelonnée dans le temps et donnent naissance à un plan d’amélioration continue de la sécurité (PACS) en fonction des moyens et des contraintes (temps, budget, complexité) de l’objet de l’étude.

L’implémentation du PACS permet de réduire graduellement (3 mois, 6 mois, etc.) les risques, jusqu’à avoir un niveau satisfaisant qui soit aligné avec la stratégie de traitement du risque de l’organisation.

Conclusion

Agile Risk Manager propose un outil complet et labellisé pour la méthode EBIOS Risk Manager. Adaptable à tous les contextes métier, le logiciel facilite le déroulement de l’analyse de risques et la visualisation des résultats à chaque étape.

Agile Risk Manager propose ainsi un véritable tableau de bord, qui permet non seulement de visualiser les différents risques au regard de leur gravité et vraisemblance mais aussi de simuler leur évolution en manipulant les différentes mesures susceptibles d’être appliquées.

Cela permet aux RSSI et à la Direction de prendre des décisions basées sur les priorités stratégiques, de manière rationnelle et justifiée.