La méthode EBIOS Risk Manager poursuit son déploiement et son adoption s’accélère. En parallèle, le « U.S Department of Defense » spécifie un modèle de cybersécurité qui sera adopté au niveau international. Découvrez ici ce qu’est le CMMC en un coup d’œil et comment EBIOS Risk Manager peut vous aider dans les différentes phases de maturité cyber.

Le CMMC, qu'est-ce que c'est ?

Un modèle de maturité est une approche générale, visant à améliorer la posture d’une organisation sur un thème en particulier, étape par étape. Le modèle historique et le plus connu est le CMMI (Capability Maturity Model Integration), s’intéressant à la gestion de projet informatique.

Ce principe a depuis été décliné et adapté à d’autres activités et secteurs. Le CMMC (Cybersecurity Maturity Model Certification) s’intéresse en particulier à la cybersécurité. Il est construit à partir des NIST 800-171 et 800-53. Ces deux référentiels représentaient jusqu’ici le socle sur lequel s’engageaient les industriels sous-traitants des institutions américaines, principalement la défense mais pas uniquement.

Ces deux référentiels fournissent des mesures de sécurité précises et relativement complètes, mais la démarche repose essentiellement sur du déclaratif : chaque structure doit s’évaluer elle-même et valider sa conformité, ou définir un plan de remédiation pour y parvenir.

La multiplication des incidents cyber ces dernières années montre clairement la limite de ce type de démarche : le DoD (Department of Defense) a donc décidé de basculer sur un modèle de certification obligatoire et contraignant assuré par un tiers de confiance, à renouveler régulièrement.

Qui est concerné par le CMMC ?

L’ensemble des sous-traitants (directs ou indirects) du DoD sont potentiellement concernés, car ils sont amenés à manipuler :

- Des données contrôlées non classifiées (les données classifiées sont couvertes par d'autres référentiels)

- Des informations fournies par le DoD dans le cadre d'un contrat et qui ne sont pas destinées à être diffusées au public

Le seul cas d’exclusion possible à ce stade concerne les sous-traitants fournissant des produits sur étagère. Dans les faits, cette exclusion semble compliquée à mettre en œuvre car l’un des deux types de données précitées est souvent impliqué dans la relation, autour du support, de la contractualisation ou de l’accompagnement.

Cela représente aujourd’hui une chaine de près de 300 000 entreprises à travers le monde entier. L’introduction de l’exigence de certification va se faire par étape, mais la montée en puissance sera très rapide. D’ici 2026, elle sera devenue une clause par défaut pour l’intégralité des contrats initiés par le DoD.

Lorsqu’un donneur d’ordre de cette taille met en œuvre de nouvelles contraintes, se pose immédiatement la question de la propagation au-delà du cercle initial. Certains acteurs étatiques américains hors défense, l’éducation nationale par exemple, ont clairement indiqué s’intéresser à cette certification et à la possibilité de l’inclure dans leurs propres contrats à moyen terme.

De plus, les budgets de certification des différents acteurs étant limités, il est probable que le CMMC viennent cannibaliser petit à petit d’autres normes, et le nombre d’acteurs impactés sera au final bien plus large que le cercle initialement identifié.

Principes généraux

Le CMMC est construit autour d’un ensemble de process et de bonnes pratiques à mettre en œuvre, organisé autour de 17 domaines (principalement issus du NIST 800-171) et à travers 5 niveaux de maturité. Les deux sont indissociables : pour pouvoir prétendre à un niveau de certification, il faudra à la fois valider la partie « process » et la partie « mise en œuvre » des mesures de sécurité.

Les process, très proches dans l’esprit de ce que propose le CMMI, visent à garantir l’intégration pro active de la cyber sécurité dans l’ADN de la structure certifiée.

Ils vont permettre, étape par étape, de passer d’un état où les activités sont faites mais non pilotées et documentées, à une démarche industrialisée complète, suivie et optimisée.

Les différents niveaux sont décrits ci-dessous et expliquent comment les attentes relatives aux processus et aux pratiques évoluent.

Les 5 niveaux d'un CMMC

Processus : Appliqué

Les actions nécessaires sont mises en œuvre, mais ne sont pas documentées ou spécifiquement pilotées.

Mesures : Basiques

Les mesures à mettre en œuvre sont des mesures de base, centrées sur la protection de données de type « informations fournies par le DoD dans le cadre d’un contrat et qui ne sont pas destinées à être diffusées au public ».

Processus : Documenté

Les actions menées et les règles en vigueur sont documentées, par domaine.

Mesures : Intermédiaires

Les mesures associées sont des mesures de transition permettant de passer de manière structurée du niveau 1 au niveau 3. Elles intègrent certaines règles concernant les données contrôlées non classifiées.

Processus : Suivi

La politique de cyber sécurité est concrètement pilotée : ressources identifiées, plan d’action et de formation défini, etc.

Mesures : Bonnes

Les mesures complètent la protection nécessaire pour les données contrôlées non classifiées.

Processus : Revues

Un mécanisme d’évaluation est mis en place pour analyser la politique cyber et permettre sa remise en cause régulière.

Mesures : Proactives

Les mesures cherchent en particulier à mettre en œuvre une défense efficace face à des menaces avancées (type APT).

Processus : Optimisé

L’approche est standardisée et optimisée pour l’ensemble de la structure, par domaine.

Mesures : Avancées

Les mesures complètent et approfondissent la protection face aux APT.

EBIOS Risk Manager et CMMC

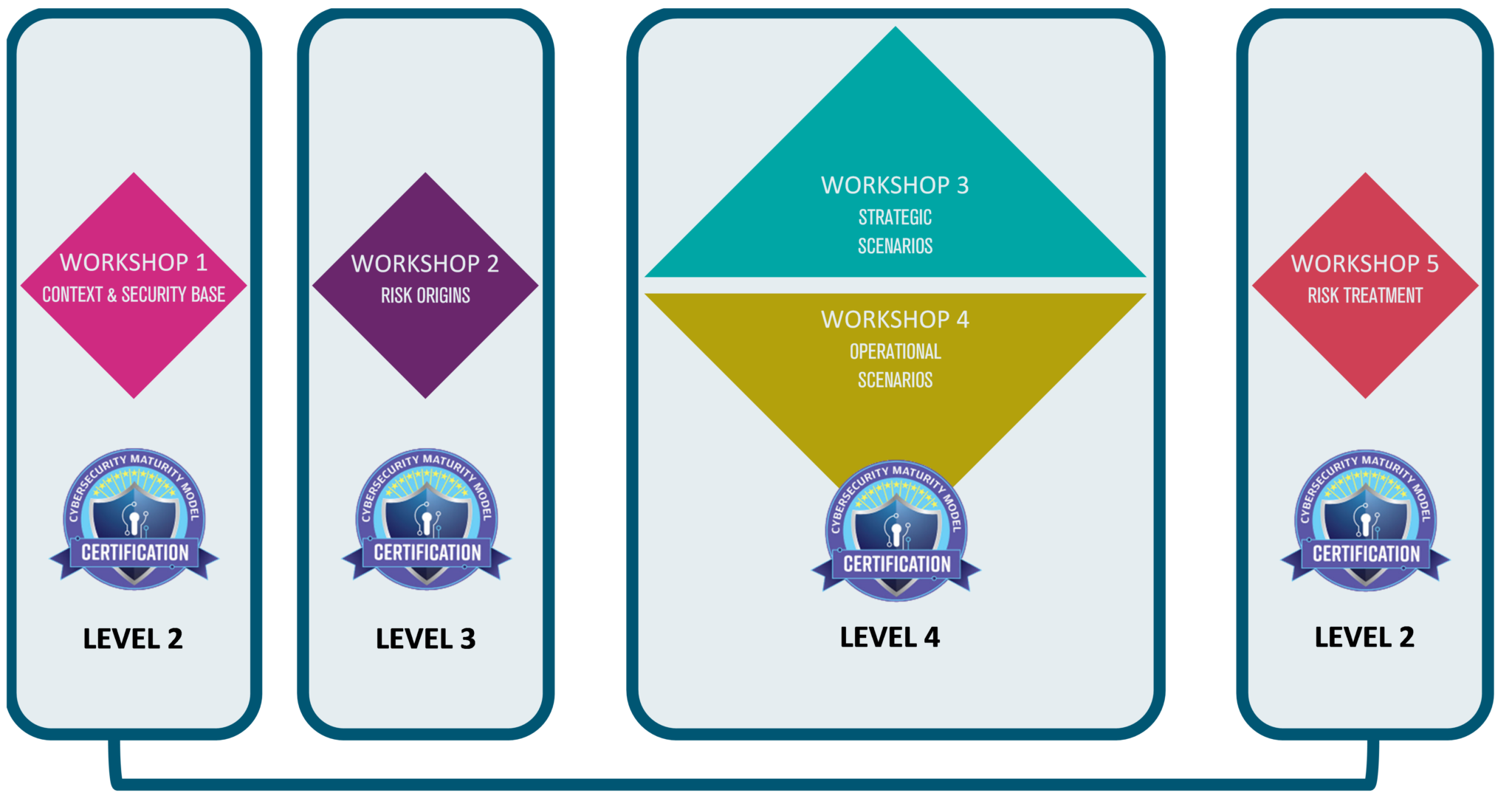

L’analyse de risques est une composante élémentaire de toute politique de sécurité des systèmes d’information. C’est aussi une partie importante et transversale de la mise en œuvre de CMMC.

Elle est principalement citée dans le domaine « Risk Management », et son intégration devient explicite dès le niveau 2 via la pratique « RM.2.141 » : Les risques pour les activités de l’organisation doivent être évalués régulièrement. La démarche attendue devient ensuite plus précise, niveau par niveau.

La méthodologie à employer n’est pas imposée, mais le parallèle entre EBIOS RM et les mesures proposées est assez directe.

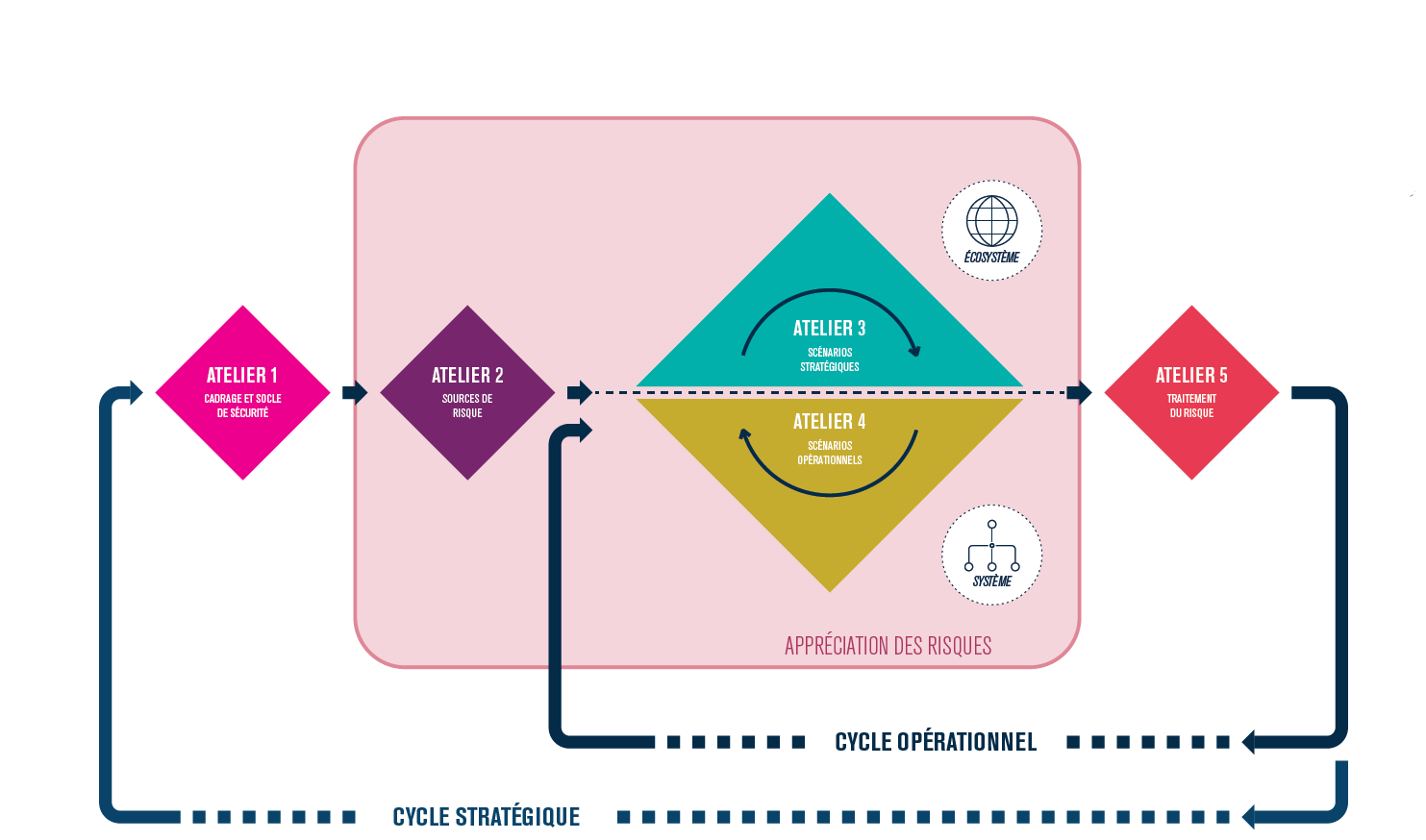

Pour rappel, et sans entrer dans les détails, la démarche proposée par EBIOS RM s’appuie sur 5 ateliers :

- L'atelier 1 : définition du périmètre et de ce qu'on souhaite protéger, identification de ce qui est redouté, définition du socle de sécurité.

- L'atelier 2 : identification des attaquants et de leur motivation.

- L'atelier 3 : focus sur l'écosystème, et sa possible exploitation.

- L'atelier 4 : définition et évaluation de la vraisemblance d'un succès en cas d'attaque.

- L'atelier 5 : remédiation.

La lettre et l’esprit d’EBIOS RM mettent l’accent sur l’agilité et la communication. Ces deux principes font écho de manière directe à la notion de niveaux exploités dans CMMC. Chaque atelier d’EBIOS RM pourra en effet être exploité et construit au fur et à mesure que la démarche CMMC se met en œuvre, et servir de fil conducteur à son déploiement.

De manière plus concrète :

- Que souhaite t'on protéger ?

- Quel impact sur les missions de l'organisation ?

Le travail de vérification de la conformité et de remédiation associée est très naturellement réalisé à travers la réflexion autour du socle de sécurité. Il faut néanmoins y voir ici une approche extensive, car le risque involontaire n’est pas écarté explicitement dans CMMC.

L’identification des typologies de risques, de leurs sources, et la définition des règles d’évaluation (RM.3.144) est couverte en particulier par l’atelier 2, et de manière générale par l’analyse de risques en elle-même.

Le travail autour de l’écosystème (atelier 3 & 4) recouvre le besoin d’identifier et d’intégrer la sous-traitance à la mise en œuvre du modèle de maturité (RM.4.148).