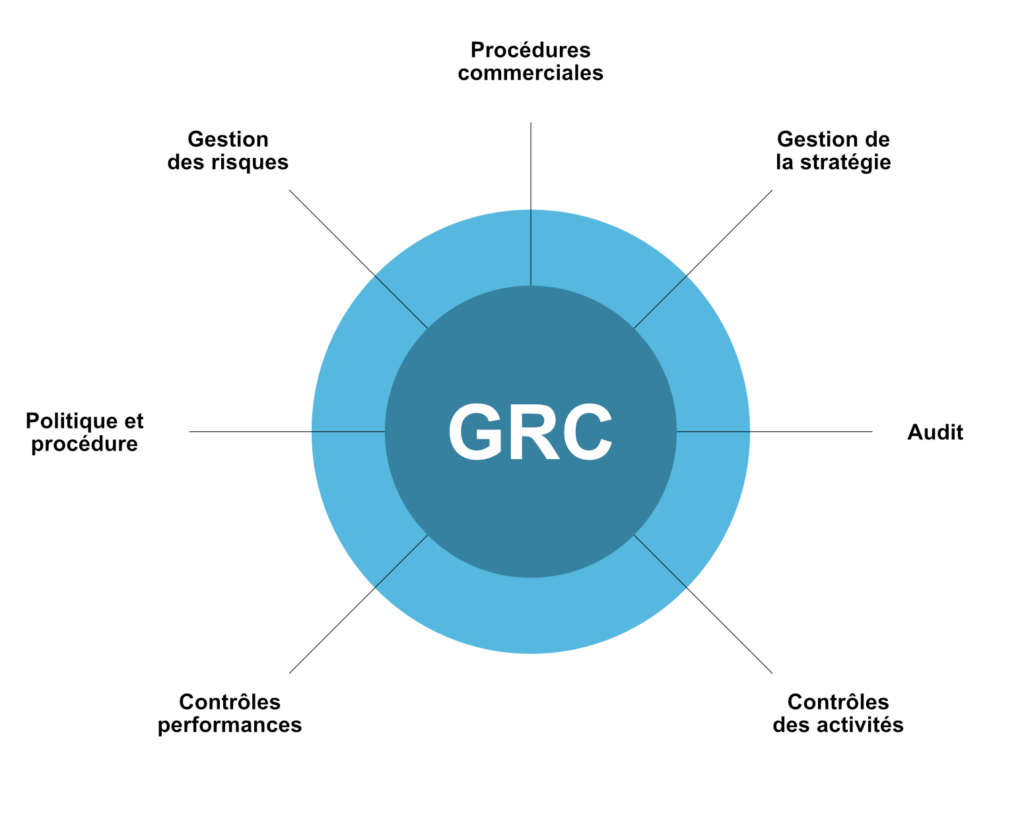

Qu’est-ce que la GRC (Gouvernance, Risques et Conformité)

La GRC (Gouvernance, Risque et Conformité) représente une approche méthodique visant à harmoniser les activités informatiques avec les objectifs de l’entreprise., Elle assure une gestion appropriée des risques et la conformité aux réglementations gouvernementales, mais également, si le besoin est, aux exigences d’un secteur d’activité (hôpitaux, hébergeurs de données, etc.)

Cette approche intègre des outils et des processus visant à unifier la gouvernance et la gestion des risques au sein d’une organisation. Les entreprises adoptent la GRC afin d’atteindre de manière fiable leurs objectifs organisationnels, de réduire les incertitudes et de répondre aux exigences de conformité.

Les 3 branches de la GRC

Comme son nom l’indique, la GRC regroupe 3 grands domaines :

Gouvernance : c’est le cadre des opérations d’une entreprise, qu’il soit en accord ou non avec les objectifs commerciaux. Ces opérations englobent les processus, structures et politiques élaborées pour superviser et gérer les activités de l’entreprise.

Risques : c’est le processus de gestion des risques, impliquant l’atténuation des risques par le biais de contrôles. C’est la garantie que les risques sont traités en accord avec les politiques établies. Cela englobe les mesures de sécurité, l’évaluation, la conservation, la surveillance et l’identification des risques.

Conformité : c’est l’activité au sein d’une organisation assurant l’adéquation avec les lois et les réglementations en vigueur.

Bien que toutes ces branches soient toutes corrélées, dans la suite de cet article, nous allons plutôt nous intéresser à la branche “risques” et plus particulièrement à l’analyse des risques cyber.

Focus sur la branche “Risques”

La gestion des risques cyber

Hormis quelques exceptions, la majorité des organisations travaillent aujourd’hui avec des outils numériques. Tout le quotidien est organisé autour de ces outils de travail. Il n’y a qu’à voir les difficultés rencontrées par les entreprises pour reprendre une activité “dégradée” dès lors qu’elles sont touchées par des cyber-attaques. À noter que les coûts d’une cyber-attaque peuvent potentiellement se chiffrer en plusieurs millions d’euros, voire provoquer la fermeture d’une entreprise.

Il est donc essentiel de prévenir les risques cyber et d’apporter des réponses pour que le niveau de ces risques diminue. Dans l’objectif de disposer d’une vision complète de son exposition, il est d’usage de faire une cartographie des risques à l’aide d’analyses des risques cyber.

L’analyse des risques cyber

L’analyse des risques s’inscrit dans le cadre d’une démarche de gestion des risques. Elle se dédie à l’identification, la description et l’estimation des risques. Pour en réaliser, il existe plusieures méthodes dont voici quelques exemples :

Il est donc essentiel de prévenir les risques cyber et d’apporter des réponses pour que le niveau de ces risques diminue. Dans l’objectif de disposer d’une vision complète de son exposition, il est d’usage de faire une cartographie des risques à l’aide d’analyses des risques cyber.

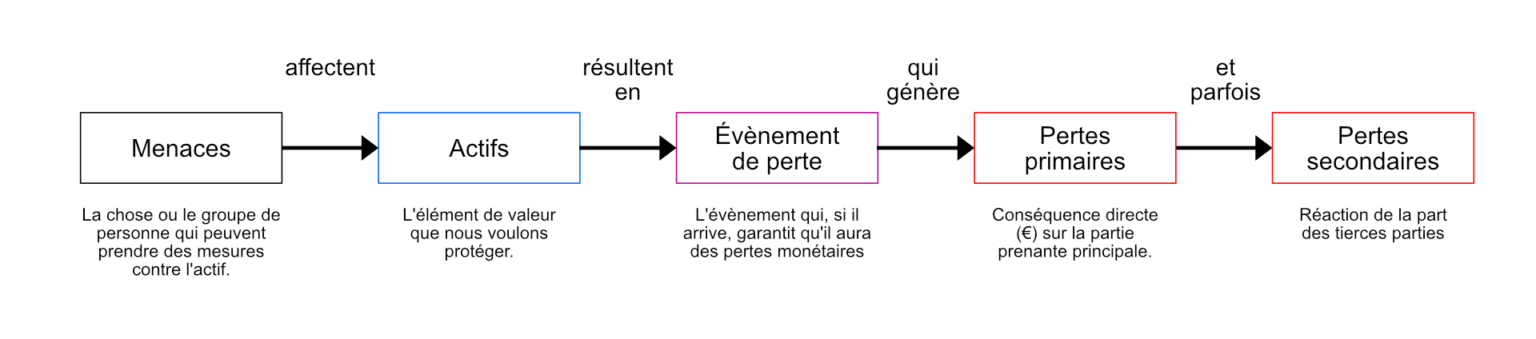

La méthode FAIR, pour faire de la finance

C’est une méthode qui met l’accent sur l’aspect financier. On va imaginer plusieurs scénarios en se posant la question : “Quel serait le coût financier si ce scénario de risque se produisait ? “.

Pour chaque scénario, on va mettre en relation 3 paramètres :

- Un actif (un élément de l’écosystème),

- La menace,

- L’impact financier,

Elle permet d’évaluer les pertes financières en cas d’incident touchant le système d’information de l’entreprise. Ces estimations monétaires guident la prise de décision lors du traitement des risques.

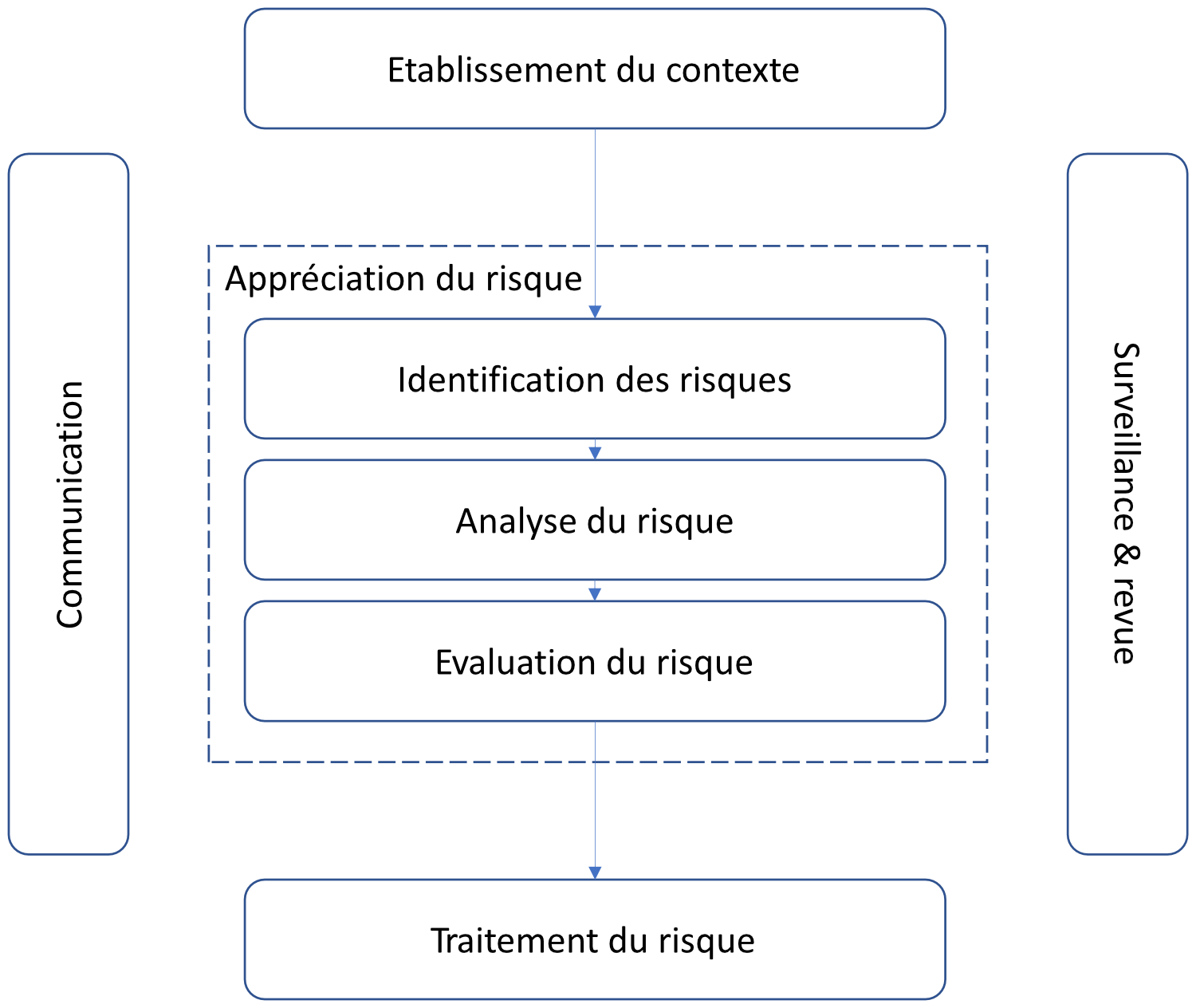

La norme ISO 27005, une norme à vocation européenne

La norme ISO 27005 décrit les grandes lignes d’une gestion des risques dans un contexte cyber : définition du contexte d’analyse, identification et évaluation des risques encourus, possibilités de traitement ou d’acceptation de ces derniers. Elle introduit un processus d’appréciation des risques conforme à l’ISO 31000, sans pour autant proposer de méthode au sens strict.

Construite en cohérence forte avec le couple de normes ISO 27001/27002 et reprenant le vocabulaire principalement défini dans l’ISO 27000, la norme ISO 27005 utilise comme nombre de systèmes de management la logique d’itération et d’amélioration continue.

La démarche proposée par l’ISO 27005 comprend 5 étapes majeures :

- L'établissement du contexte (§6)

- L'identification des risques (§7.2)

- L'analyse du risque (§7.3)

- L'évaluation du risque (§7.4)

- Le traitement du risque (§8)

La méthode EBIOS Risk Manager, la méthode française qui a fait ses preuves

La méthode EBIOS Risk manager (EBIOS RM) est née d’une collaboration active entre l’ANSSI et plusieurs acteurs majeurs représentés par le Club EBIOS. Elle provient de l’expérience accumulée depuis de nombreuses années permettant aux analyses de risques de rester un outil pertinent et efficace.

Aujourd’hui, la cybersécurité doit être vue comme un axe majeur des problématiques stratégiques et opérationnelles de n’importe quelle organisation.

Cette méthode se découpe en 5 ateliers (5 étapes) permettant d’aborder la méthode comme une boîte à outils. À l’inverse d’une analyse exhaustive, la méthode EBIOS RM se concentre sur la représentativité. On se concentre ainsi sur les activités en rapport avec les objectifs attendus tout en évitant de se disperser sur des éléments inutiles à l’objet de l’analyse.

- Atelier 1 : Cadrage et socle de sécurité

- Atelier 2 : Sources de risque

- Atelier 3 : Scénarios stratégiques

- Atelier 4 : Scénarios opérationnels (description opérationnelle d’un scénario d’attaque)

- Atelier 5 : Traitement du risque

En quelques mots, on va utiliser la méthode EBIOS RM pour :

- Implémenter ou renforcer la gestion des risques numériques

- Apprécier et traiter les risques liés à un projet numérique

- Définir un niveau de sécurité adapté à un projet

Une solution pour industrialiser les analyses de risques cyber

Agile Risk Manager, une solution labellisée EBIOS RM par l’ANSSI

Mettez facilement en œuvre les différents ateliers de la méthode et produisez automatiquement les rapports et résultats attendus pour vos analyses de risques cyber.

Une fois votre première analyse effectuée à l’aide d’Agile Risk Manager, il vous sera très facile de dupliquer le modèle sur vos futures analyses. Si vous êtes amenés à réaliser plusieurs analyses, alors la robustesse et le cadre de travail apporté par Agile Risk Manager vous sera très utile pour passer à l’échelle supérieure

Générez des rapports à la demande et communiquez avec le COMEX

La communication est une étape cruciale dans une analyse de risques cyber. Pour vous faire gagner du temps, Agile Risk Manager propose un générateur de rapports automatiques à partir de vos modèles de documents.

En fonction de vos objectifs ou de votre cible, vous aurez la possibilité de choisir quel type de document vous souhaitez générer.

- Un modèle de rapport pour le COMEX

- Un modèle de rapport pour les experts

- Un modèle de rapport pour des auditeurs

- Etc.

Conclusion

L’analyse des risques cyber dans la GRC est essentielle au vu de la très forte dépendance des organisations aux outils numériques. C’est une vision qui vous permet de prendre les bonnes décisions.

C’est le point de départ d’une gestion des risques réussie et par conséquent d’une GRC efficace sur le long terme. Plusieurs méthodes d’analyses différentes à choisir en fonction de vos objectifs. De notre côté, nous apprécions la méthode EBIOS Risk Manager, pour sa prise en main, son workflow structuré et son focus sur la représentativité plutôt que sur l’exhaustivité.

Pour vous aider dans vos démarches, nous vous proposons Agile Risk Manager, notre solution labellisée EBIOS Risk Manager par l’ANSSI. Une solution logicielle pour faciliter la mise en œuvre des analyses de risques cyber.