Origine de la méthode EBIOS RM

La méthode EBIOS Risk Manager, promue par l’ANSSI, vous guide tout au long de la réalisation et du suivi de vos analyses de risques. Dans cet article, découvrez comment utiliser efficacement la méthode EBIOS RM, les différentes étapes qui la composent, ainsi que ses objectifs principaux.

Pour faciliter votre mise en œuvre et démarrer rapidement, vous pouvez dès maintenant profiter de notre outil Agile Risk Manager, officiellement labellisé EBIOS Risk Manager !

La méthode EBIOS Risk Manager (EBIOS RM) est née d’une collaboration active entre l’ANSSI et plusieurs acteurs majeurs représentés par le Club EBIOS. Elle provient de l’expérience accumulée depuis de nombreuses années, et des nouveaux besoins permettant aux analyses de risques de rester un outil pertinent et efficace.

Depuis la version EBIOS 2010, le cadre réglementaire a fortement évolué. Les retours d’expérience ont également pointé certaines limites et changements de pratiques, qui ont conduit à définir la nouvelle méthode EBIOS Risk Manager.

Ces ajustements ont permis d’actualiser l’approche et le processus d’analyse des risques pour répondre aux défis actuels. Aujourd’hui, la cybersécurité est un enjeu majeur au cœur des problématiques stratégiques et opérationnelles de toutes les organisations.

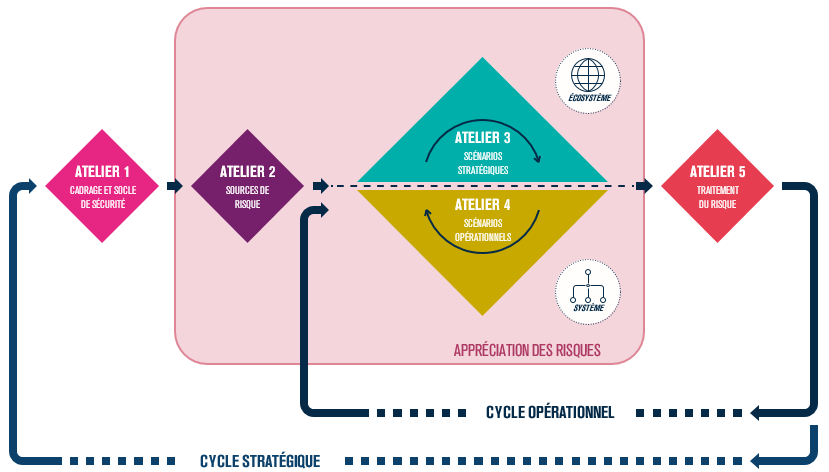

EBIOS RM : Une méthode en 5 ateliers

Une méthode agile et collaborative

La méthode EBIOS RM se compose de plusieurs ateliers (ou étapes) qui permettent d’aborder l’analyse des risques comme une véritable boîte à outils. Chaque étape se concentre sur des activités spécifiques, en lien direct avec les objectifs à atteindre.

La conduite des ateliers en groupe constitue également un atout majeur de la méthode EBIOS RM, en lien avec les principes d’agilité, et met en valeur la collaboration entre les différents métiers au sein de l’organisation.

En résumé, l’utilisation de la méthode EBIOS Risk Manager permet de :

- Implémenter ou renforcer la gestion des risques numériques

- Apprécier et traiter les risques liés à un projet numérique

- Définir un niveau de sécurité adapté à un projet

Atelier 1 - Cadrage et socle de sécurité

Le premier atelier de la méthode EBIOS Risk Manager pose les fondations de l’analyse des risques. Il permet de définir les objectifs, le cadre et les participants associés à l’analyse. Cette étape est cruciale car elle établit la marche à suivre pour les ateliers suivants.

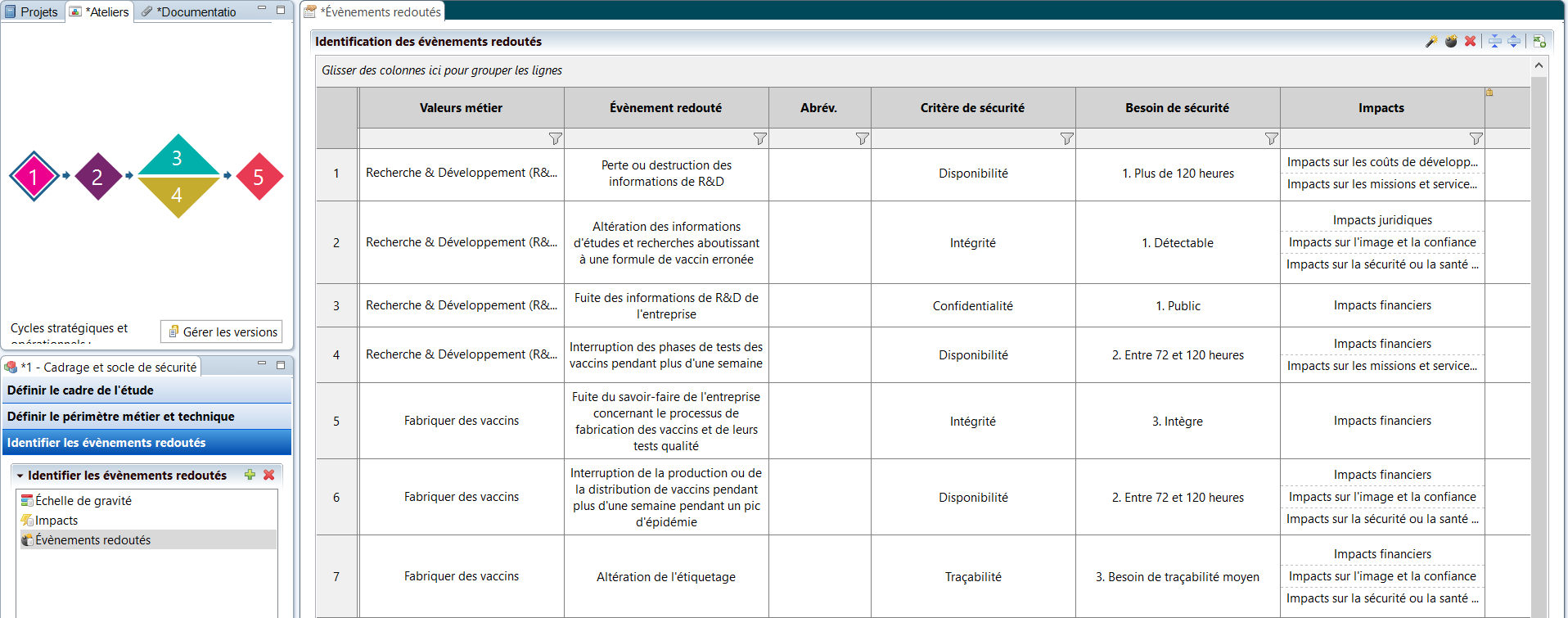

La deuxième activité de cet atelier consiste à définir le périmètre métier et technique. On y précise les missions de l’objet d’étude, ses biens supports et les valeurs métiers à protéger.

Ensuite, il devient possible d’identifier les événements redoutés en lien avec ces valeurs métiers, puis de les évaluer selon leurs impacts et leur gravité. L’atelier 1 se conclut par l’étude du socle de sécurité, qui permet, grâce à une approche axée sur la conformité, d’éliminer les scénarios les plus évidents. Cette étape inclut la définition des référentiels de sécurité appliqués et la prise en compte des justificatifs d’écarts potentiels identifiés.

Atelier 2 - Sources de risque

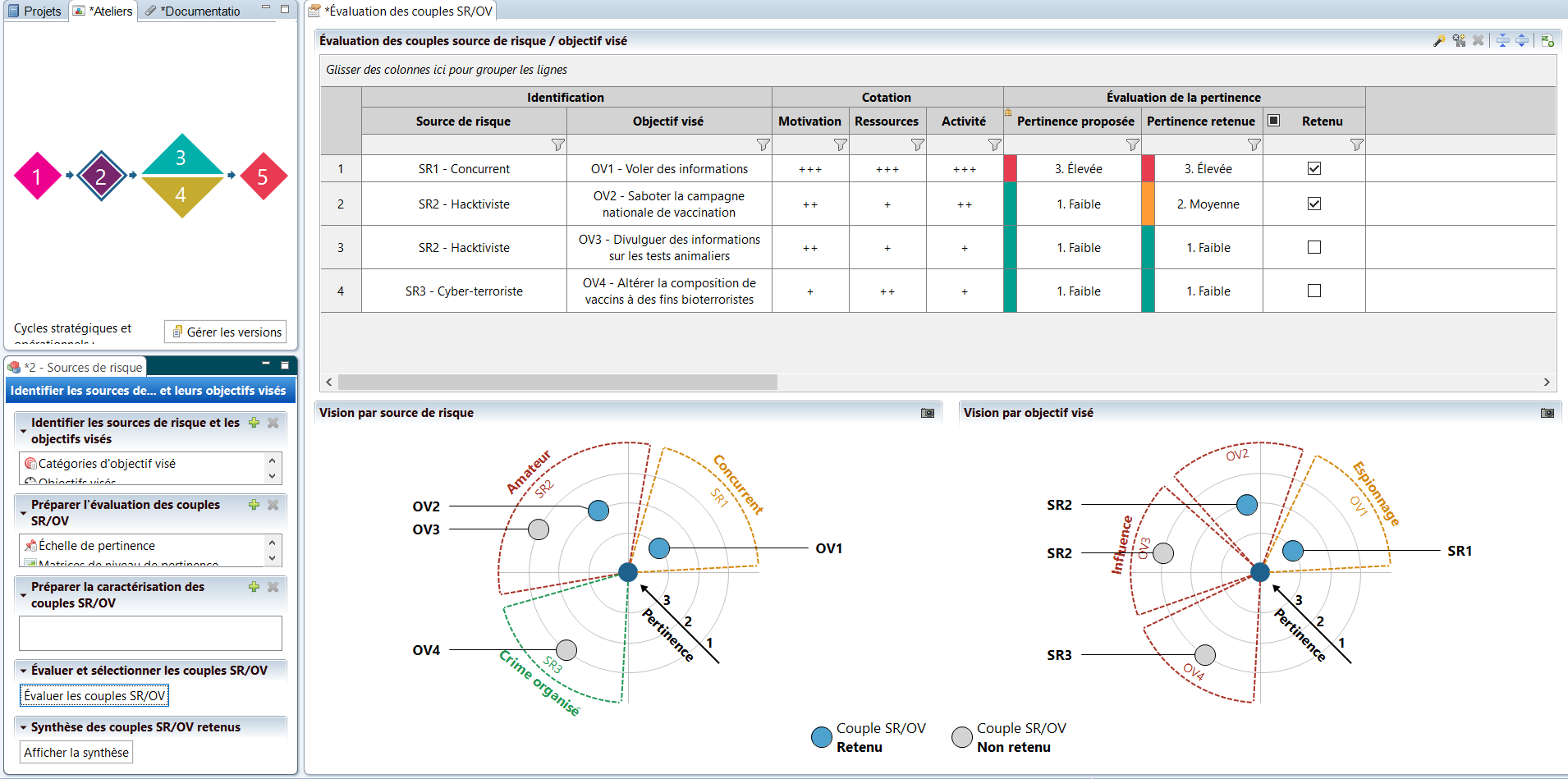

Dans cette étape, nous réalisons une étude ciblée sur les sources de risque et les objectifs visés, afin d’identifier les scénarios représentatifs qui permettent de déterminer qui pourrait chercher à nuire ou attaquer l’objet de l’étude, et surtout, quel est l’objectif poursuivi.

L’approche idéale consiste à se concentrer sur un sous-ensemble représentatif plutôt que de viser une exhaustivité qui pourrait être contre-productive.

Cette évaluation des risques se base sur plusieurs critères :

- La motivation des sources de risque

- Les ressources et l'activité des sources de risque

- L’historique des sources de risque (modes opératoires, faits d’armes…)

Atelier 3 - Scénarios stratégiques

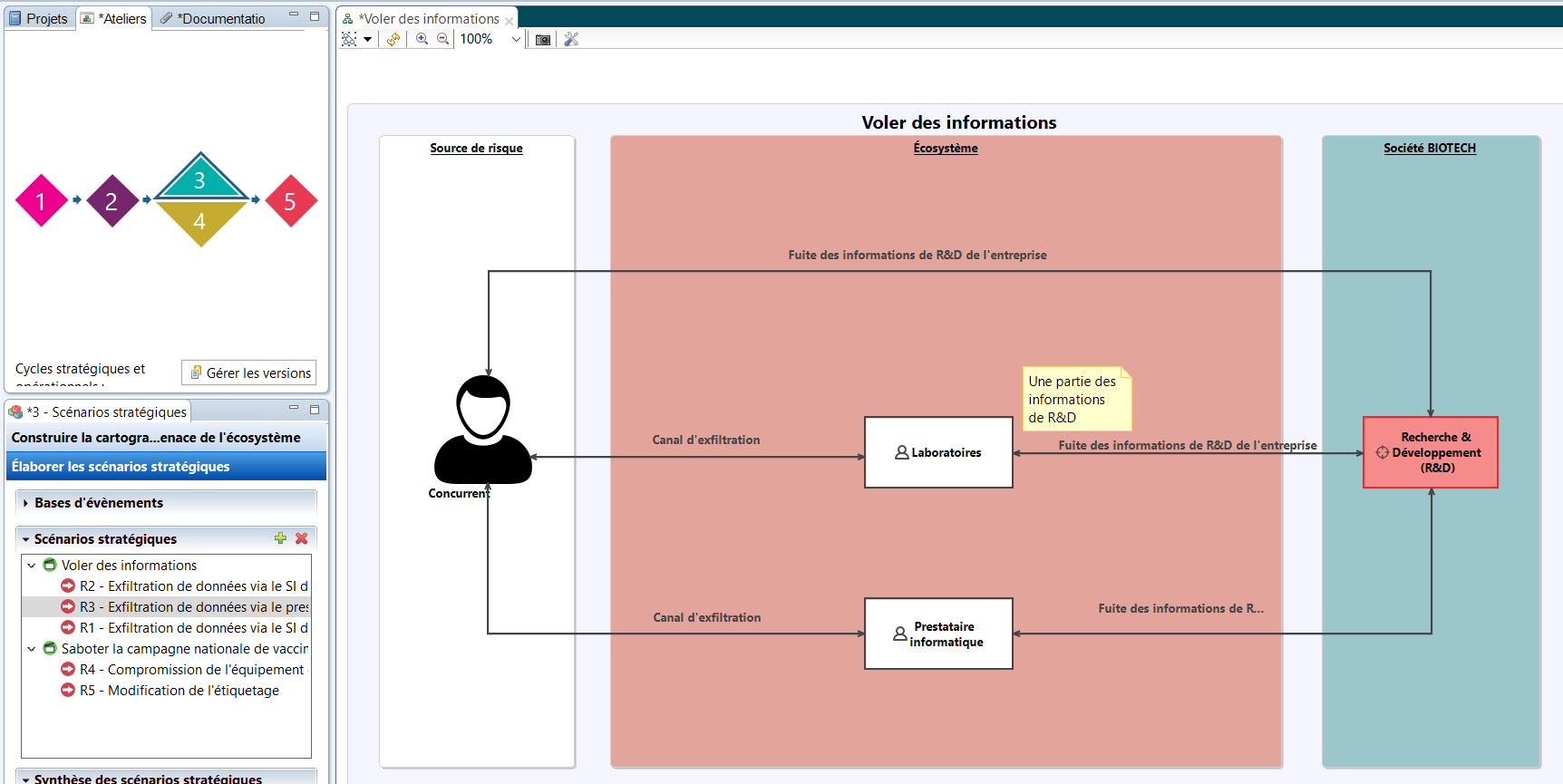

Lors de l’atelier 3 de la méthode EBIOS Risk Manager, la première activité consiste à cartographier la menace potentielle de l’écosystème. Il est essentiel de prendre en compte les clients, partenaires et prestataires qui interagissent avec l’objet de l’étude, car ces acteurs peuvent représenter des menaces significatives.

L’indicateur de menace est calculé en fonction du niveau d’exposition et du niveau de fiabilité cyber de chaque acteur. Cette cotation, bien que relative, permet de comparer les risques associés à chaque maillon de la chaîne de valeur, en prenant en compte la diversité des menaces possibles.

Une fois l’écosystème évalué, la seconde activité consiste à élaborer graphiquement les scénarios stratégiques pour chaque combinaison source de risque / objectif visé. Ces scénarios peuvent être directs ou impliquer plusieurs parties prenantes, soulignant ainsi comment l’écosystème peut être exploité par un attaquant.

Enfin, grâce à ces résultats, il devient possible, en fin d’atelier, de proposer des mesures de sécurité adaptées à l’écosystème. Ces mesures visent à réduire le niveau de menace global et à contrer directement certains scénarios identifiés.

Atelier 4 - Scénarios opérationnels

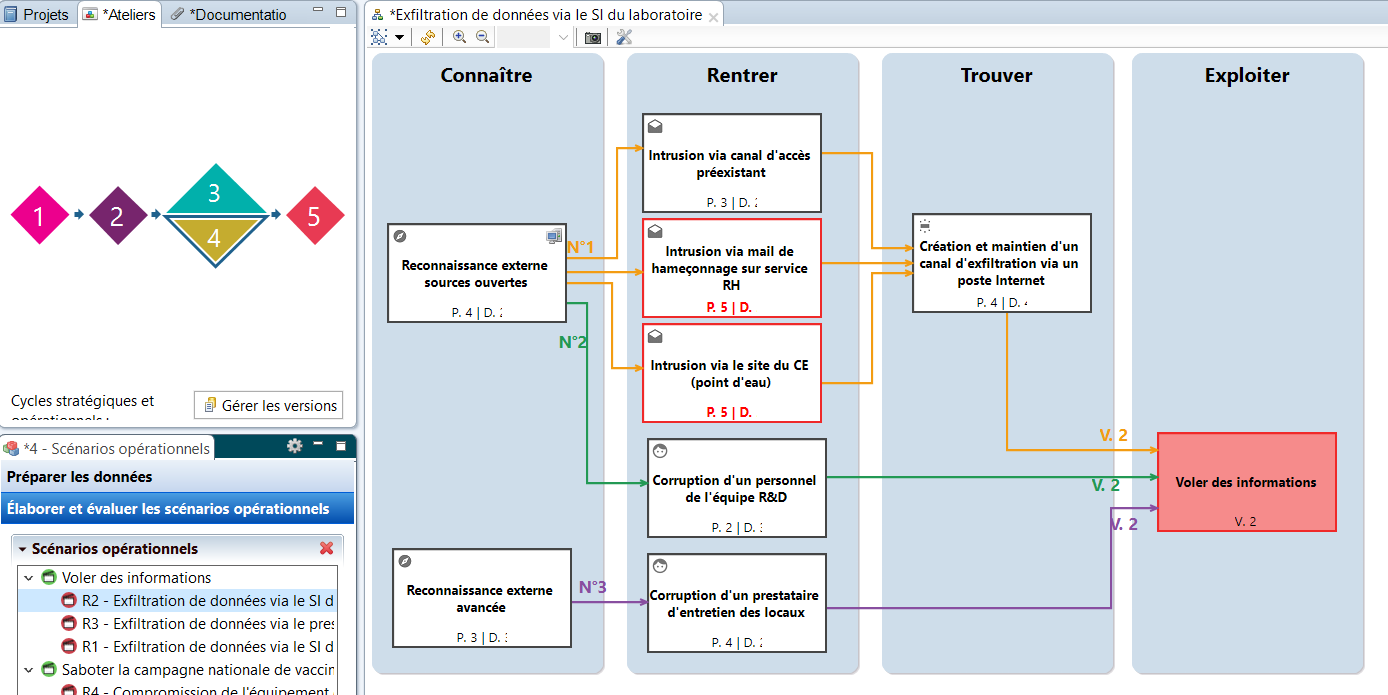

En complément des scénarios stratégiques développés lors de l’atelier 3, l’atelier 4 de la méthode EBIOS Risk Manager permet de détailler chaque chemin d’attaque possible, en les représentant graphiquement sous forme de scénarios opérationnels.

La structuration des scénarios est simplifiée en s’appuyant sur les phases de la cyber kill chain. Ces grandes phases illustrent l’organisation d’une attaque, chaque phase pouvant comprendre plusieurs types d’actions élémentaires. Ces dernières représentent les différentes étapes d’une attaque et peuvent être directement liées à des biens supports.

Une fois les scénarios conçus, l’étape suivante consiste à évaluer leur vraisemblance. La méthode EBIOS Risk Manager propose plusieurs modes d’évaluation : de l’approche la plus directe, qui consiste à coter le scénario dans son ensemble, à l’approche plus détaillée, qui prend en compte la probabilité de succès et la difficulté de réalisation de chaque action élémentaire.

Enfin, une fois la vraisemblance affectée à chaque scénario opérationnel, une cartographie globale est réalisée, offrant ainsi une vue d’ensemble du risque initial.

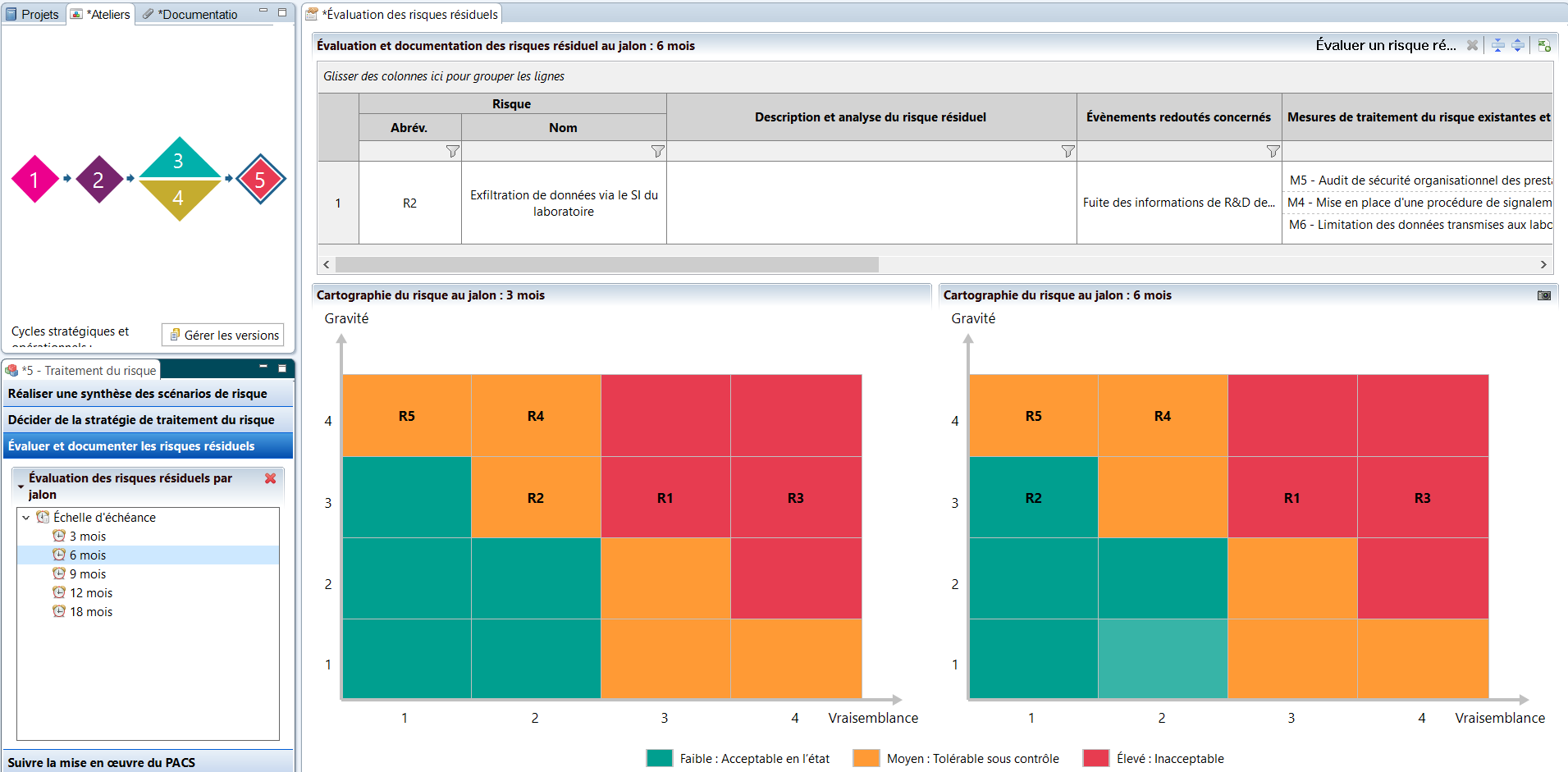

Atelier 5 - Traitement du risque

Le dernier atelier de la méthode EBIOS Risk Manager intervient pour traiter les risques identifiés et élaborer un PACS (Plan d’Amélioration Continue de la Sécurité). Ce processus de remédiation s’inscrit dans une dynamique agile, où l’analyse des risques est suivie de la mise en place itérative de mesures de sécurité.

En s’appuyant sur les différentes évaluations et résultats des ateliers précédents, le PACS permet de définir les priorités d’action. Il permet de formuler des recommandations réparties sur plusieurs jalons, assurant ainsi une approche progressive de la sécurité.

À chaque jalon, un niveau de risque résiduel est déterminé. Ce niveau peut être jugé acceptable ou nécessiter l’application de nouvelles mesures de sécurité dans les étapes suivantes.